正文

另一个关键因素是勒索病毒使用的是可匿名比特币支付,压根追踪不到病毒来源和背后勒索者。

事实上,根据比特币交易平台的公开数据显示,截至5月15日晨,已经有136人交了赎金,总价值约3.6万美元。

有人可能要问了,有比特币的可以快速支付并解锁,但没有比特币的人怎么办?

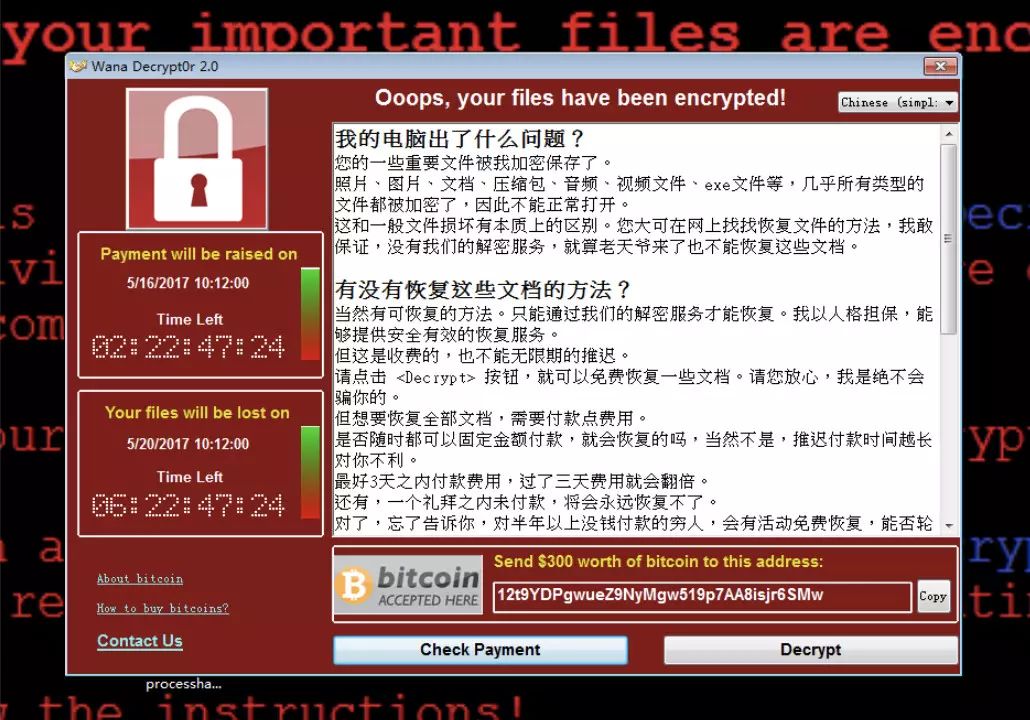

别着急,勒索者都已经帮你想好了,这个病毒制造者可谓很贴心,在勒索页面附有教程,直接可以通过网银从分销商那里购买比特币,并且它支持十几种语言,根据每个国家的国情不一样,做非常完整的提示。

很贴心的支持多国语言,以及比特币购买流程

事实上,勒索者还设置了一个更贴心的服务,那就是对半年没付款的搞抽奖活动,抽中就可以免费给你解除,但没有抽中就是运气不好了。

这俨然就是一种商品的售卖和营销模式啊,也恰恰验证了郑文彬所说的一整套勒索“商业模式”。

当然,这一次也并非勒索病毒首次爆发,2013年勒索病毒就出现了,只不过当时是通过邮件、挂马传播,2015年开始进入爆发期,目前已经有超过100种勒索病毒家族存在。有数据显示,仅其中一个勒索病毒CryptoWall家族的一 个变种就收到23亿赎金。

那么,问题来了,多年前已经得知的“商业模式”,为什么如今还会呈现大爆发态势?

“可以说,目前对勒索病毒还没有一个特别好的解决的方法,只能说是防御,但中了以后并没有什么好的方法,这种情况下它还会发展出更多的变种,包括在不同的平台,移动平台、IoT,甚至是关键基础信息设施上。” 郑文彬如是说。

除此之外,如前文所说,勒索病毒溯源一直是比较困难的问题,FBI曾经悬赏300万美元找勒索病毒的作者,都没有结果。因为它的整个操作体系非常成熟,完全是用比特币和匿名网络,目前全球都没有发现作者是哪个国家的,它的目的是什么,没有一个明确的消息。

这次中枪最多的为何是机构?

这次中枪最多的为何是机构?

如果在以前,勒索病毒的人群多集中在个人,但这次不然,伤害最大的却是大型机构,为什么?

比如,《每日邮报》的报道病毒爆发当天就表示,至少19家位于英格兰和苏格兰的NHS所属医疗机构遭到网络攻击,这些机构包括医院和全科医生诊所。

病毒制造者为了谋取高额利润,首选机构无可厚非,毕竟机构更具有支付的财力。

但另一个不可忽视的因素是机构安全市场的投入严重不足。

一个数据显示,中国整个安全市场占整个中国IT市场的投入是

2%

,而全球尤其是美国安全市场,占整个美国IT市场的也不过

9%

,两个超级大国的投入已经如此,更不用提其他国家了。

这导致病毒来袭之后,安全系统弱的机构手足无措,漏洞更新也颇为困难,因为这可能牵涉到整个机构系统的大变动,这也是为何企业客户明显比互联网个人用户反应慢的原因所在。

除此之外,很多机构即便上线了最新的安全产品,但缺乏运营,因为如果没有人经常检查有没有效果、漏洞有没有被修复,445端口有没有被非法的开放,安全产品也没有用。

这也印证了安全行业的一种说法:重视运营,就是安全产品上线的第一天也是失效的第一天。

真对此次勒索病毒,网络很多人认为应该NSA背锅,但是你有没有想过,如果NSA不用这个武器,这些漏洞就不存在吗?