正文

经判断,这个包就是虚假的欺骗包,交换机马上丢弃这个包,并且可以对接口做惩罚(不同设备的惩罚方式有所不同,可以直接将接口"软关闭",直接将攻击者断网;也可以"静默处理",仅丢弃欺骗包,其他通信正常)。

上面这个动态 ARP 监测技术,可以说是目前防御 ARP 攻击最有效的方法之一。

作为初学者,大家可能还会有三个疑问:

这里要给大家说个稍微悲伤一点的事实,大部分能支持这种动态 ARP 监测技术的交换机或者无线路由器,都基本是企业级的产品。

即便是企业级交换机,具备局域网安全防御功能的设备,价格都要高出不少。

所以很多中小型企业网或校园网,基本都愿意买"阉割版"网络接入产品,因为"能通就行",至于安全性怎样,这是另外要考虑的问题。

所以,简单的交换机不具备动态 ARP 监测技术,即便市面上有带安全防御的网络产品,企业、学校、医院等大量网络,仍然在早期采购的时候,用的是比较基础版本的交换机。

当然,随着网络与安全市场的激烈竞争和网络安全意识的增强,以后会越来越好。

另外,交换机能识别 IP 地址信息吗?

从现在的网络技术来看,分层界限越来越模糊,融合式的网络设备才是主流,现在的接入交换机基本能被 Telnet/SSH/Web 管理。

更专业的交换机同时支持动态 ARP 监测(dai)、IP 源防护(ipsg)、DHCP侦 听(dhcp snooping)、端口安全、AAA、802.1x 等局域网安全技术,已经超越了原有二层交换机的定义。

所以,交换机能读三层甚至七层的数据包已经不是什么新鲜事了,不要被"交换机就是二层设备"给束缚了,这只是纸面上的定义。

最后一个问题,DAI 检测表是如何生成的?

在上面图解中,我们看到交换机查看的表已经不是原来的 CAM 表了,内容也不太一样,CAM 表的内容主要是 MAC 和 Port 的映射,而 DAI 检测表则是 Port、MAC、IP三个信息映射。

目前这张表支持两种方式来生成:

-

第一种方式就是手工静态绑定。

即用户接入网络之后,管理员根据此用户电脑的 MAC 和 IP 地址,然后在接口上绑死,缺点就是用户数太多的话,手工绑定管不过来。

-

第二种方式就是目前最主流的做法,即在交换机上开启 DHCP 侦听技术。

当用户第一次通过 DHCP 获取到地址的时候,交换机就把用户电脑的 IP、MAC、Port 信息记录在 DHCP 侦听表,后面 ARP 检测直接调用这张 DHCP 侦听表即可。

以上便是在网络设备上部署的 ARP 防御技术,通过动态 ARP 监测技术(DAI),可以很好的解决 ARP 欺骗问题。

技术虽好,但局域网内的交换机、无线路由器是否支持 DAI,这个则取决于实际网络情况,尤其是十面埋伏的公共 WiFi 网络、脆弱无比的家庭网络、能通就行的校园网络......

我们都应该持怀疑态度,至少不能完全信任这些网络。

既然这样的话,普通用户有没有"自救"的方法,能够抵挡 ARP 攻击呢?

答案是肯定的。

对于普通用户,陌生网络不要随意接入,肯定是首选考虑的;当然,这里研究的是用户已经接入了网络,如何做安全防御的问题。

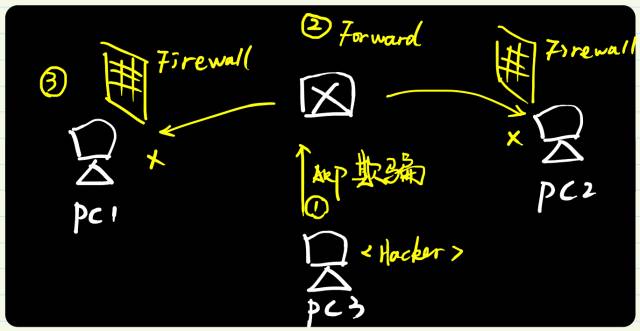

从上图可以看到,用户(电脑或手机)最重要的是通过安装 ARP 防火墙做安全防御,很多普通用户甚至“以电脑裸奔为豪,以骂安全厂商为荣”,这是对技术的严重藐视,对自己隐私的不负责任。

普通小白一定要记住一句话:你没有被黑,只是你还没有到达被黑的价值。

ARP 防火墙在技术实现上,一般都有以下功能:

那么,有哪些常见的ARP安全产品呢?

采用安全产品肯定是普通用户最省时省力的做法,而对于技术人/工程师而言,如果不屑于使用安全产品,并且希望解决 ARP 攻击行为,也可以通过"ARP 双向绑定"的技术来实现。